Bảo mật không chỉ là trách nhiệm của riêng đội ngũ an ninh mạng. Trong thực tế, chỉ một sai sót nhỏ trong mã nguồn — một điểm kiểm soát chưa chặt chẽ, một câu lệnh chưa được lọc kỹ — cũng đủ để kẻ tấn công khai thác và gây ảnh hưởng nghiêm trọng đến toàn bộ hệ thống. Chính vì thế, việc phát hiện và phòng ngừa lỗ hổng ngay từ giai đoạn thiết kế và phát triển ứng dụng web là điều không thể bỏ qua.

Nhằm hỗ trợ cộng đồng lập trình viên, tester và các chuyên gia kỹ thuật tiếp cận bảo mật một cách hệ thống và hiệu quả hơn, tổ chức OWASP đã ra đời. Với sứ mệnh nâng cao nhận thức và cung cấp tiêu chuẩn mã nguồn mở về bảo mật ứng dụng web, OWASP đã trở thành một trong những nền tảng uy tín và được tin dùng nhất trên toàn cầu. Sau đây chúng ta hãy cùng đi phân tích tìm hiểu thêm về OWASP là gì, tổ chức này mang lại giá trị gì cho cộng đồng phát triển phần mềm, cũng như lý do tại sao bộ tài liệu OWASP Top 10 lại trở thành nền tảng không thể thiếu trong việc xây dựng các ứng dụng web an toàn. Việc hiểu rõ các khái niệm cốt lõi này không chỉ giúp bạn tránh được những sai lầm phổ biến trong bảo mật, mà còn trang bị cho bạn kiến thức thực tiễn để xử lý các rủi ro an ninh mạng ngày càng tinh vi hiện nay.

1. OWASP là gì?

OWASP (viết tắt của Open Web Application Security Project) là một tổ chức phi lợi nhuận quốc tế, chuyên về an toàn bảo mật cho các ứng dụng web. Nghe có vẻ hơi “hàn lâm”, nhưng hiểu đơn giản thì OWASP là một cộng đồng mở – nơi các chuyên gia, kỹ sư phần mềm, nhà nghiên cứu bảo mật cùng nhau chia sẻ kiến thức, công cụ và tài liệu để giúp lập trình viên viết code an toàn hơn và bảo vệ ứng dụng khỏi các lỗ hổng phổ biến.

Điều làm OWASP đặc biệt là mọi tài liệu, công cụ mà họ cung cấp đều miễn phí và công khai. Bất kỳ ai – dù là sinh viên, lập trình viên hay chuyên gia bảo mật – cũng đều có thể truy cập, học và áp dụng vào công việc thực tế.

Một số sản phẩm nổi bật của OWASP

- OWASP Top 10: Danh sách 10 lỗ hổng bảo mật phổ biến nhất trong các ứng dụng web. Cái này rất nổi tiếng, gần như ai làm web cũng nên biết.

- OWASP ZAP: Công cụ kiểm thử bảo mật mã nguồn mở, giúp phát hiện lỗ hổng trong website.

- Cheat Sheets: Những bản hướng dẫn ngắn gọn, súc tích để lập trình viên dễ dàng viết code an toàn hơn

Vì sao OWASP quan trọng với bạn?

Nếu bạn là lập trình viên, thì OWASP giống như một người bạn đồng hành đáng tin cậy – luôn nhắc nhở bạn những sai sót dễ gặp, chỉ ra đâu là rủi ro tiềm ẩn, và quan trọng hơn cả, giúp bạn xây dựng những dòng code không chỉ chạy tốt mà còn an toàn cho người dùng. Bởi vì, không gì tồi tệ hơn việc ứng dụng mình viết ra lại trở thành cánh cửa cho kẻ xấu tấn công người khác.

Còn nếu bạn là người dùng bình thường, có thể bạn sẽ không biết OWASP là gì – nhưng nhờ vào những chuẩn mực mà OWASP đặt ra, những thứ bạn làm hàng ngày như mua sắm online, đăng nhập tài khoản ngân hàng, hay chỉ đơn giản là đọc tin tức trên một website, đều đang được âm thầm bảo vệ phía sau. OWASP không nổi bật trên giao diện người dùng, nhưng lại góp phần giữ cho thế giới số bạn đang sống an toàn hơn từng chút một.

Tầm quan trọng là như vậy tiếp theo chúng ta hãy cùng điểm qua 10 lỗ hổng phổ biến nhất hiện nay, để hiểu cơ chế cũng như cách khác phục chúng. Bắt đầu nào…!!!

2. OWASP Top 10 – Danh sách lỗ hổng bảo mật phổ biến nhất

OWASP Top 10 là tài liệu tổng hợp mười nhóm lỗ hổng bảo mật phổ biến và nghiêm trọng nhất trong các ứng dụng web, được cập nhật định kỳ dựa trên dữ liệu thực tế từ hàng trăm tổ chức bảo mật. OWASP Top 10 không chỉ là một danh sách. Đó là tiếng chuông cảnh tỉnh cho bất kỳ ai làm việc với web – từ backend dev đến tester, sysadmin hay security researcher. Dưới đây, mình sẽ đi sâu vào từng lỗ hổng, lý giải cơ chế hoạt động, tác động thực tế và cách phòng ngừa bền vững.

Phiên bản OWASP Top 10 mới nhất (2021) bao gồm:

1. Injection (SQL Injection, Command Injection…)

Nguy cơ: Hacker chèn các câu lệnh SQL độc hại vào các trường nhập liệu như ô tìm kiếm, đăng nhập. Ví dụ: nhập ' OR 1=1 -- vào ô mật khẩu có thể khiến hệ thống bỏ qua xác thực và cấp quyền truy cập trái phép.

Hậu quả: Hacker đọc, sửa, xóa dữ liệu nhạy cảm trong database.

Phòng ngừa:

- Sử dụng ORM (Object-Relational Mapping) như Django ORM thay vì viết câu SQL thủ công.

- Dùng prepared statements hoặc parameterized queries.

- Kiểm tra, lọc và loại bỏ dữ liệu đầu vào không hợp lệ.

2. Cross-Site Scripting (XSS)

Nguy cơ: Hacker chèn mã JavaScript độc hại vào các bình luận, form, URL. Khi người dùng khác truy cập, mã này chạy và đánh cắp cookie, thông tin đăng nhập, v.v.

Hậu quả: Người dùng bị chiếm quyền truy cập; website bị chèn nội dung bẩn.

Phòng ngừa:

- Encode toàn bộ dữ liệu hiển thị ra HTML.

- Không cho phép chèn mã HTML/JS từ phía người dùng (hoặc dùng whitelist nếu cần).

- Sử dụng Content Security Policy (CSP) để giới hạn script được chạy.

3. Broken Authentication

Nguy cơ:

- Credential stuffing: sử dụng tài khoản/mật khẩu rò rỉ để đăng nhập tự động.

- Brute-force: thử hàng ngàn mật khẩu ngẫu nhiên cho tới khi đúng.

Hậu quả: Hacker đăng nhập vào tài khoản admin hoặc người dùng.

Phòng ngừa:

- Sử dụng mã hóa mật khẩu mạnh (bcrypt, argon2).

- Áp dụng giới hạn đăng nhập sai, CAPTCHA, và xác thực hai bước (2FA).

- Luôn thay đổi session ID sau đăng nhập.

4. Insecure Deserialization

Nguy cơ: Hacker gửi dữ liệu tuần tự (serialized data) chứa mã độc. Khi hệ thống giải mã (deserialize) mà không xác thực kỹ, mã độc sẽ thực thi.

Hậu quả: Hacker có thể thực thi mã từ xa (Remote Code Execution).

Phòng ngừa

- Không nên giải mã dữ liệu nhận từ client trừ khi đã kiểm tra nghiêm ngặt.

- Sử dụng định dạng dữ liệu an toàn như JSON thay vì các định dạng binary hoặc pickle.

- Áp dụng chữ ký số hoặc mã hóa để xác thực dữ liệu.

5. Sensitive Data Exposure

Nguy cơ: Hacker đánh cắp dữ liệu vì hệ thống lưu trữ hoặc truyền tải không mã hóa (HTTP thay vì HTTPS, mật khẩu lưu plain-text…).

Hậu quả: Rò rỉ thông tin cá nhân, tài chính, mật khẩu người dùng.

Phòng ngừa:

- Luôn dùng HTTPS (TLS) để mã hóa kết nối.

- Mật khẩu phải được hash + salt mạnh.

- Không log thông tin nhạy cảm vào console hoặc file.

6. Security Misconfiguration

Nguy cơ: Hacker tìm ra các thông tin nhạy cảm bị rò rỉ như thông báo lỗi chi tiết, file .env, trang admin không giới hạn truy cập.

Tác hại: Hacker có thể tìm ra điểm yếu để tiếp cận hệ thống hoặc chiếm quyền điều khiển.

Phòng ngừa:

- Tắt debug mode trên môi trường production.

- Giới hạn quyền truy cập tới các file quan trọng.

- Xác thực chặt chẽ cho các trang admin và API

7. Broken Access Control

Nguy cơ: Hacker thay đổi URL hoặc request gửi lên để truy cập tài nguyên không thuộc về họ. Ví dụ: /user/123/edit thành /user/124/edit.

Hậu quả: Truy cập trái phép dữ liệu của người khác, hoặc thao túng hệ thống.

Phòng ngừa:

- Kiểm tra quyền truy cập tại server (không chỉ frontend).

- Mỗi request cần xác thực lại vai trò người dùng.

- Không nên tin tưởng dữ liệu từ client (cookie, session, form…).

8. Directory Traversal / File Upload Vulnerabilities

Nguy cơ: Thay đổi tên file upload thành ../../../etc/passwd để truy cập file hệ thống, hoặc upload shell script và truy cập từ xa.

Tác hại: Chiếm quyền điều khiển server hoặc đánh cắp dữ liệu.

Phòng ngừa:

- Hạn chế loại file cho phép upload.

- Đổi tên file lưu trữ để tránh trùng lặp hoặc thực thi.

- Kiểm tra MIME-type và mở rộng file thật sự.

- Không cho phép truy cập trực tiếp vào thư mục upload.

9. Security Logging and Monitoring Failures

Nguy cơ: Kẻ tấn công thực hiện hàng loạt hành vi như: dò password, tấn công SQLi/XSS, upload mã độc… Nếu hệ thống không ghi log hoặc không gửi cảnh báo sớm thì các hành vi này có thể âm thầm diễn ra trong thời gian dài mà không bị phát hiện.

Hậu quả: Hacker có thời gian khai thác sâu hơn, chiếm quyền admin, đánh cắp dữ liệu… mà đội ngũ kỹ thuật không hề hay biết cho đến khi hậu quả xảy ra.

Phòng ngừa:

- Ghi log đầy đủ và chi tiết:

- Bảo vệ log khỏi chỉnh sửa hoặc truy cập trái phép:

- Tích hợp hệ thống giám sát (SIEM)

- Cảnh báo theo thời gian thực (real-time alerting)

- Kiểm thử log thường xuyên

10. Server-Side Request Forgery (SSRF – Giả mạo yêu cầu phía server)

Nguy cơ:

Giả sử hệ thống có chức năng preview ảnh từ URL. Hacker cung cấp một URL như http://127.0.0.1:8080/admin, khiến server truy cập nội dung nội bộ. Từ đó hacker có thể:

- Lấy thông tin nội bộ (AWS metadata, database config…)

- Gửi yêu cầu để khai thác lỗ hổng từ hệ thống nội bộ khác

- Thực hiện các cuộc tấn công chéo giữa server và mạng nội bộ

Hậu quả: Truy cập trái phép hệ thống nội bộ, đánh cắp thông tin nhạy cảm hoặc chiếm quyền kiểm soát server từ bên ngoài.

Phòng ngừa:

- Hạn chế URL đích có thể gửi yêu cầu đến

- Chặn truy cập địa chỉ nội bộ (internal IP)

- Sử dụng firewall hoặc proxy nội bộ

- Không xử lý response từ dịch vụ nội bộ một cách mù quáng

- Cập nhật thư viện bên thứ ba thường xuyên

3. Ứng dụng thực tế OWASP trong phát triển phần mềm

OWASP không chỉ đơn thuần là một danh sách các lỗ hổng – nó là một kim chỉ nam để xây dựng phần mềm an toàn, bền vững và đáng tin cậy. Việc áp dụng các tài nguyên và hướng dẫn từ OWASP trong từng giai đoạn phát triển phần mềm có thể giảm đáng kể rủi ro bảo mật và giúp tuân thủ các quy chuẩn quốc tế.

Ứng dụng OWASP trong giai đoạn phát triển phần mềm

| Giai đoạn | Ứng dụng OWASP |

| Yêu cầu & Phân tích | Sử dụng OWASP ASVS (Application Security Verification Standard) để xác định yêu cầu bảo mật ngay từ đầu. |

| Thiết kế | Áp dụng OWASP Threat Modeling để phân tích mối đe dọa và thiết kế hệ thống chống lại chúng. |

| Lập trình | Tuân theo OWASP Secure Coding Practices để tránh các lỗi như SQL Injection, XSS… |

| Kiểm thử | Sử dụng OWASP ZAP (Zed Attack Proxy) để kiểm thử bảo mật ứng dụng tự động và thủ công. |

| Triển khai | Thực hiện các bước hardening theo OWASP Deployment Guide để bảo vệ môi trường production. |

| Bảo trì | Theo dõi lỗ hổng bằng OWASP Dependency-Check và cập nhật phần mềm thường xuyên. |

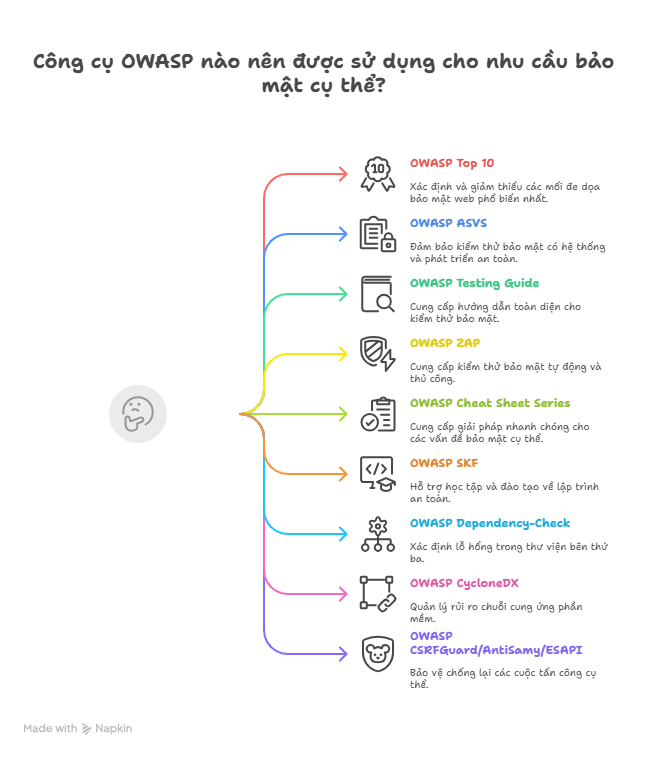

Các công cụ OWASP hỗ trợ thực tế

| Tài nguyên | Mô tả | Ứng dụng |

| OWASP Top 10 | Tài liệu nổi bật nhất của OWASP, liệt kê 10 mối đe dọa bảo mật phổ biến nhất đối với các ứng dụng web. | Được các doanh nghiệp, nhà phát triển và chuyên gia bảo mật sử dụng như một tiêu chuẩn kiểm thử và đào tạo bảo mật. |

| OWASP ASVS (Application Security Verification Standard) | Một bộ tiêu chuẩn đánh giá bảo mật theo nhiều cấp độ, dành cho ứng dụng web và API. | Hữu ích trong việc định hướng kiểm thử bảo mật có hệ thống, nhất là khi phát triển phần mềm theo hướng bảo mật từ đầu (Security by Design). |

| OWASP Testing Guide | Hướng dẫn toàn diện về cách kiểm thử bảo mật ứng dụng web. | Là tài liệu tham khảo quan trọng cho các chuyên gia pentest và QA muốn bổ sung kiểm thử bảo mật vào quy trình phát triển. |

| OWASP ZAP (Zed Attack Proxy) | Công cụ kiểm thử bảo mật tự động và thủ công mã nguồn mở. | Dễ dùng, miễn phí, phù hợp cả cho người mới lẫn chuyên gia. ZAP có thể được tích hợp vào CI/CD để kiểm tra bảo mật tự động. |

| OWASP Cheat Sheet Series | Bộ hướng dẫn ngắn gọn, thực tế cho các chủ đề bảo mật cụ thể như: Xác thực, Quản lý phiên, Cấu hình HTTPS, SQL Injection, v.v. | Ngắn gọn, dễ hiểu, phù hợp khi cần tìm giải pháp nhanh và đúng chuẩn cho vấn đề bảo mật đang gặp phải. |

| OWASP Security Knowledge Framework (SKF) | Nền tảng học tập cung cấp hướng dẫn lập trình bảo mật kèm ví dụ thực tế. | Rất phù hợp cho việc huấn luyện nội bộ, đào tạo nhân sự bảo mật, hoặc học lập trình an toàn. |

| OWASP Dependency-Check | Công cụ kiểm tra thư viện bên thứ ba có chứa lỗ hổng bảo mật. | ất hữu ích khi bạn đang dùng các package phổ biến như npm, pip, Maven… và muốn đảm bảo chúng không có lỗ hổng đã biết. |

| OWASP CycloneDX | Định dạng chuẩn để tạo SBOM (Software Bill of Materials – Danh sách các thành phần phần mềm). | Được sử dụng trong DevSecOps để quản lý rủi ro chuỗi cung ứng phần mềm. |

| OWASP CSRFGuard / AntiSamy / ESAPI | Các thư viện hỗ trợ bảo vệ ứng dụng chống lại các kiểu tấn công cụ thể như CSRF, XSS, Injection… | Dễ tích hợp vào ứng dụng Java và có thể dùng ngay. |

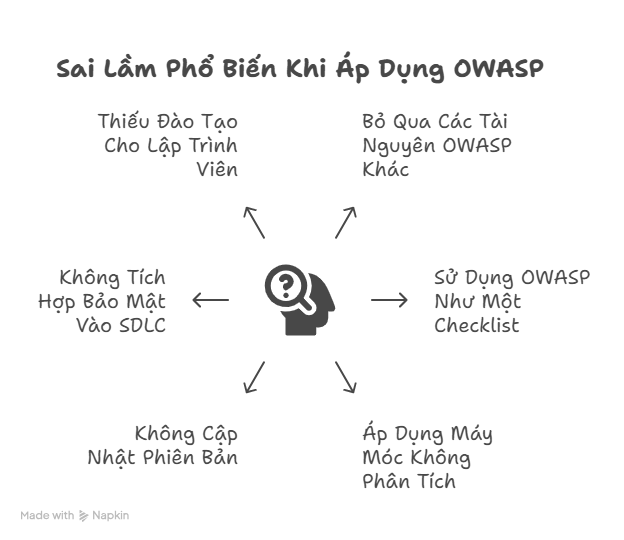

4. Các Sai Lầm Phổ Biến Khi Áp Dụng OWASP

Mặc dù bộ tài nguyên OWASP là kim chỉ nam hiệu quả để xây dựng hệ thống an toàn, nhưng nhiều cá nhân và tổ chức vẫn mắc phải các sai lầm nghiêm trọng trong quá trình triển khai. Dưới đây là những lỗi phổ biến nhất:

1. Chỉ tập trung vào Top 10 và bỏ qua các dự án khác của OWASP

- Hiểu sai: Nhiều người nghĩ rằng chỉ cần bảo vệ theo OWASP Top 10 là đã đủ an toàn.

- Thực tế: OWASP cung cấp nhiều tài nguyên như ASVS (Application Security Verification Standard), Security Knowledge Framework, Cheat Sheets Series, v.v. – đều rất hữu ích cho việc xây dựng hệ thống an toàn một cách toàn diện.

- Hậu quả: Bỏ lỡ những tiêu chuẩn nâng cao và các hướng dẫn thiết kế bảo mật từ đầu.

2. Sử dụng OWASP như một danh sách kiểm (checklist) cố định

- Hiểu sai: Một số team bảo mật coi Top 10 là một checklist phải tick đủ khi kiểm thử.

- Thực tế: OWASP Top 10 là hướng dẫn định hướng rủi ro, không phải một danh sách kiểm hoàn chỉnh cho mọi hệ thống.

- Hậu quả: Có thể bỏ sót các lỗ hổng đặc thù với kiến trúc, ngôn ngữ hoặc ngành nghề đang triển khai.

3. Áp dụng một cách máy móc mà không phân tích rủi ro thực tế

- Hiểu sai: Một số tổ chức áp dụng OWASP một cách rập khuôn, không đánh giá xem mối đe dọa nào thực sự phù hợp với môi trường hệ thống của họ.

- Thực tế: Bảo mật hiệu quả cần đặt trong bối cảnh sử dụng thực tế, bao gồm: dữ liệu xử lý, người dùng mục tiêu, kiến trúc hệ thống.

- Hậu quả: Tốn thời gian vá những lỗ hổng không ảnh hưởng nhiều, trong khi lại bỏ qua những lỗ hổng nghiêm trọng tiềm ẩn.

4. Không cập nhật theo phiên bản mới

- Hiểu sai: Sử dụng OWASP Top 10 phiên bản cũ như năm 2013, 2017 mà không cập nhật nội dung mới từ bản 2021.

- Thực tế: OWASP thường xuyên cập nhật danh sách theo sự phát triển của công nghệ và các mối đe dọa mới.

- Hậu quả: Vô tình bỏ qua các rủi ro mới như Software and Data Integrity Failures (mới được thêm vào bản 2021).

5. Chỉ giao việc cho bộ phận bảo mật, không tích hợp vào quy trình phát triển (SDLC)

- Hiểu sai: Cho rằng bảo mật là trách nhiệm riêng của nhóm security.

- Thực tế: OWASP khuyến khích tích hợp bảo mật vào toàn bộ quy trình phát triển (DevSecOps).

- Hậu quả: Đội dev không có kiến thức bảo mật, dẫn đến viết code dễ dính lỗ hổng.

6. Thiếu đào tạo cho lập trình viên

- Hiểu sai: Cho rằng chỉ cần có công cụ quét tự động là đủ.

- Thực tế: OWASP cung cấp nhiều tài liệu đào tạo chuyên biệt cho lập trình viên (ví dụ OWASP Juice Shop, Cheat Sheets).

- Hậu quả: Lập trình viên tái diễn những lỗi cũ vì không hiểu rõ nguyên nhân.

5. Kết luận

Bảo mật ứng dụng web không còn là lựa chọn, mà là yếu tố bắt buộc trong thời đại số hóa hiện nay. Thông qua tổ chức OWASP và danh sách OWASP Top 10, các nhà phát triển, chuyên gia bảo mật, cũng như doanh nghiệp đều có thể nhận diện và giảm thiểu những rủi ro lớn nhất trong hệ thống của mình.

Việc hiểu rõ và áp dụng những tiêu chuẩn của OWASP không chỉ giúp ứng dụng của bạn an toàn hơn, mà còn thể hiện sự chuyên nghiệp và trách nhiệm trong quá trình phát triển phần mềm

6. Tài liệu tham khảo:

- OWASP Website chính thức: https://owasp.org

- OWASP Top 10 (phiên bản mới nhất): https://owasp.org/Top10/

- OWASP Web Security Testing Guide: https://owasp.org/www-project-web-security-testing-guide/

- OWASP Application Security Verification Standard (ASVS): https://owasp.org/www-project-application-security-verification-standard/

- OWASP Cheat Sheet Series: https://cheatsheetseries.owasp.org/